A História do Stuxnet: O Primeiro Vírus capaz de Causar Danos Físicos

- Time do TheWebGuardian

- 20 de mai. de 2025

- 4 min de leitura

Entendendo a História e sua Abrangência

Em 2005, o Irã ainda estava construindo um local para enriquecimento de urânio, como parte de seu programa de desenvolvimento nuclear (E.U.A. e Israel consideravam isso uma ameaça).

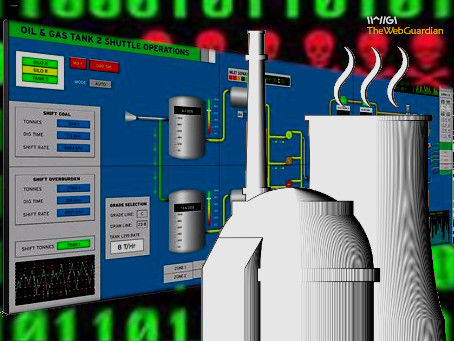

O Stuxnet - descoberto em 2010, é um dos worms (tipo de vírus) mais famosos e avançados já descobertos. Foi criado para atacar equipamentos e infra-estruturas industriais que usam SCADA.

SCADA (Supervisory Control And Data Acquisition) é um tipo de sistema de controle industrial (ICS) legado, usado para controlar e monitorar máquinas e processos industriais.

E ele só foi detectado pois sua ação atingiu um escopo maior do que o originalmente intencionado – acabou infectando países como Indonésia, Paquistão, Índia e E.U.A.

Os Estragos que um Worm pode Causar

Em um de nossos artigos sobre Malware, explicamos que se trata de um software/código malicioso, que tem várias formas de causar danos.

Embora tanto os vírus quanto os worms sejam tipos de malware que podem corromper arquivos, um worm de computador pode ser muito mais sofisticado.

Para começar, ao contrário de um vírus, um worm não requer interação humana para ser ativado. Em vez disso, ele se autopropaga - às vezes de forma prolífica, depois de entrar em um sistema.

Além de excluir dados, um worm pode sobrecarregar redes, consumir largura de banda, abrir uma porta dos fundos (backdoor) e diminuir o espaço no disco rígido.

E, muitas vezes, é o catalisador do lançamento de outros malwares perigosos - como rootkits, spyware e ransomware.

O Modus Operandi do Worm Stuxnet

O Rootkit/Worm Stuxnet começou a ser desenvolvido como uma arma cibernética (CyberWeapon) para causar danos e sabotar sistemas SCADA.

O alvo principal do vírus eram as máquinas que controlavam as centrífugas da usina nuclear de Natanz, no Irã, causando mau funcionamento.

Foi concebido e construído para se infiltrar e manipular PLCs (Programable Logic Controllers), que servem para gerenciar processos industriais.

Esse malware era muito inteligente, e pode ser considerado como uma Ameaça Persistente Avançada (APT). Operou durante um longo período, de forma furtiva e não-detectada.

Ele alterava a velocidade de operação das centrífugas, criando estresse suficiente para danificá-las. O worm esperava semanas para desacelerar as centrífugas depois de acelerá-las temporariamente.

Além disso, enganava os operadores - enviando sinais falsos dos sensores de controle de processos, como se tudo estivesse funcionando normalmente.

Os Estragos vão Além do Worm

O Stuxnet é considerado o malware mais sofisticado criado até agora, pois usou muita coleta de inteligência e diferentes técnicas (code injection, rootkit, code obfuscation).

Os rootkits podem dar a um agente de ameaça o controle de um sistema em seu núcleo. Com a instalação de rootkits, o Stuxnet era mais capaz de agir furtivamente.

Sua capacidade de se esconder - operando de forma invisível (stealth) ia alterando o funcionamento das máquinas. Isso permitiu que ele ficasse ativo por muito tempo antes de ser detectado.

Investigações sobre o Stuxnet e a Dificuldade de Detecção

Investigações sugerem que esse worm foi criado por agências de inteligência dos E.U.A. e de Israel, para sabotar o programa nuclear iraniano.

As instalações nucleares do Irã eram herméticas - ou seja, não estavam conectadas à uma rede ou à internet.

Justamente por esse fato, acredita-se que o Stuxnet foi inserido por alguma pessoa com acesso físico as instalações (ou um insider).

Pode ter sido de forma não-intencional, porém se sabe que foi inserido através de um pen-drive infectado conectado a uma porta USB.

A partir daí, o vírus entrava e procurava por sistemas que controlavam processos industriais. Se encontrasse um sistema compatível, começava a agir para sabotar as máquinas.

O Stuxnet também foi difícil de detectar porque era um malware completamente novo, uma ameaça emergente sem assinaturas (padrões) conhecidas.

Além disso, o Stuxnet explorou várias vulnerabilidades de dia zero (zero-day exploits), que são falhas de segurança de software não corrigidas.

Impacto e Consequências

O Stuxnet atrasou significativamente o programa nuclear iraniano, mas também chamou a atenção do mundo para o perigo de ataques cibernéticos contra infra-estruturas essenciais - como usinas de energia e sistemas de transporte.

Ele mostrou que, além de roubar informações, vírus de computador podem ser usados para causar danos reais, no mundo físico.

Desde então, a segurança digital passou a ser vista como algo fundamental para proteger não só os dados, mas também máquinas e equipamentos críticos.

O Stuxnet marcou uma nova era na guerra cibernética, mostrando que vírus podem ser usados como armas para causar estragos em infra-estruturas.

Lições Aprendidas sobre o Caso Stuxnet

O caso Stuxnet mostrou que sistemas industriais e de controle, que antes não eram tão protegidos quanto os sistemas de TI, também precisam de fortes medidas de segurança.

Empresas e governos começaram a adotar melhores práticas de CyberSegurança para proteger suas infra-estruturas contra possíveis ataques.

No fim, o Stuxnet não apenas atrasou o programa nuclear do Irã, mas também mudou a forma como o mundo vê a guerra digital (CyberWarfare).

Ele provou que ataques cibernéticos podem causar danos tão sérios quanto ações militares.

E que a segurança digital precisa ser uma prioridade para proteger sistemas críticos de todo o mundo.

FIQUE LIGADO: EM BREVE, VEM AÍ UM NOVO POST EXCLUSIVO!

Site Pesquisado: https://www.malwarebytes.com/pt-br/stuxnet